CCNA Chapitre 10

CCNA Exploration - Notions de base sur les réseaux

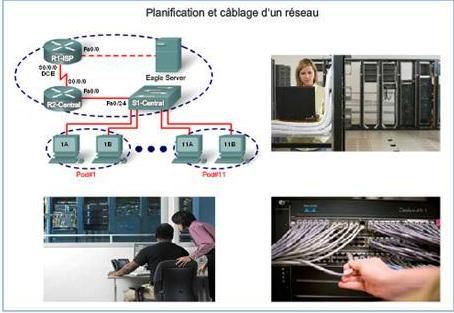

10 Planification et câblage des réseaux

10.0 Présentation du chapitre

10.0.1 Présentation du chapitre

Page 1:

Avant d’utiliser un téléphone IP, d’accéder à la messagerie instantanée ou d’effectuer d’autres interactions sur un réseau de données, vous devez connecter les périphériques finaux et les périphériques intermédiaires par le biais de connexions câblées ou sans fil pour former un réseau opérationnel. C’est ce réseau qui prend en charge notre communication dans le réseau humain.

Jusqu’à ce point du cours, nous avons considéré les services qu’un réseau de données peut fournir au réseau humain, examiné les fonctionnalités de chaque couche du modèle OSI et les opérations des protocoles TCP/IP, et observé en détail la technologie Ethernet, une technologie de réseau local universelle. L’étape suivante consiste à apprendre comment assembler ces éléments dans un réseau opérationnel.

Dans ce chapitre, nous allons examiner les différents supports et le rôle que chacun joue avec les périphériques qu’ils connectent. Vous allez identifier les câbles nécessaires à l’établissement des connexions de réseau local et de réseau étendu, et apprendre à utiliser les connexions de gestion des périphériques.

Vous découvrirez comment choisir des périphériques et concevoir le schéma d’adressage de réseaux, puis appliquerez ces connaissances dans les travaux pratiques.

Objectifs pédagogiques

À l’issue de ce chapitre, vous serez en mesure d’effectuer les tâches suivantes :

- Identifier le support réseau nécessaire à l’établissement d’une connexion de réseau local.

- Identifier les types de connexion pour les connexions de périphériques intermédiaires ou de périphériques finaux dans un réseau local.

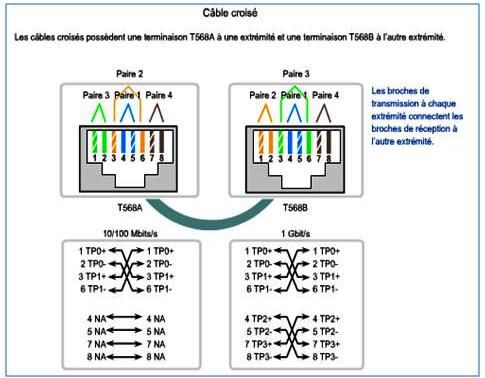

- Identifier les configurations de brochage pour les câbles droits et les câbles croisés.

- Identifier les différents types de câblage, les normes et les ports utilisés pour les connexions de réseau étendu.

- Définir le rôle des connexions de gestion des périphériques lors de l’utilisation d’un équipement Cisco.

- Concevoir un schéma d’adressage pour un interréseau et affecter des plages pour les hôtes, les périphériques réseau et l’interface du routeur.

- Comparer et distinguer l’importance des conceptions de réseau.

10.1 Réseaux locaux - Établissement de la connexion physique

10.1.1 Choix du périphérique de réseau local approprié

Page 1:

Dans ce cours, le choix du routeur à déployer est déterminé par les interfaces Ethernet qui correspondent à la technologie des commutateurs qui se trouvent au centre du réseau local. Il est important de noter que les routeurs offrent de nombreux services et fonctions au réseau local. Ces services et fonctions sont décrits dans les cours plus avancés.

Chaque réseau local possède un routeur qui sert de passerelle de connexion entre le réseau local et les autres réseaux. Au sein du réseau local, un ou deux concentrateurs ou commutateurs servent à connecter les périphériques finaux au réseau local.

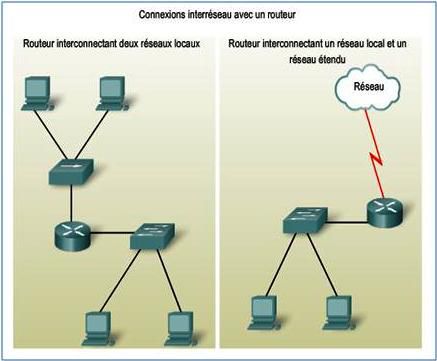

Périphériques interréseau

Les routeurs sont les principaux périphériques utilisés pour interconnecter les réseaux. Chaque port d’un routeur est connecté à un réseau différent et achemine les paquets entre les réseaux. Les routeurs ont la possibilité de segmenter les domaines de diffusion et les domaines de collision.

Les routeurs sont également utilisés pour interconnecter des réseaux qui font appel à différentes technologies. Ils peuvent être dotés à la fois d’interfaces de réseau local et d’interfaces de réseau étendu.

Les interfaces de réseau local du routeur permettent aux routeurs de se connecter au support de réseau local. Il s’agit généralement d’un câblage à paires torsadées non blindées (UTP), mais il est possible d’ajouter des modules pour utiliser un câblage à fibre optique. En fonction de la série ou du modèle de routeur, il peut y avoir plusieurs types d’interface pour connecter des câbles de réseau local et des câbles de réseau étendu.

Page 2:

Périphériques intraréseau

Pour créer un réseau local, vous devez sélectionner les périphériques appropriés pour connecter le périphérique final au réseau. Les deux périphériques les plus couramment utilisés sont les concentrateurs et les commutateurs.

Concentrateur

Un concentrateur reçoit un signal, le régénère et l’envoie sur tous les ports. L’utilisation des concentrateurs crée un bus logique. Cela signifie que le réseau local utilise un support multi-accès. Les ports utilisent une approche de bande passante partagée et offrent souvent des performances réduites dans le réseau local en raison des collisions et des opérations de récupération. Même s’il est possible d’interconnecter plusieurs concentrateurs, ceux-ci représentent un seul domaine de collision.

Les concentrateurs sont moins coûteux que les commutateurs. Un concentrateur est généralement sélectionné comme périphérique intermédiaire dans un très petit réseau local, dans un réseau local qui nécessite un débit faible ou lorsque les finances sont limitées.

Commutateur

Un commutateur reçoit une trame et régénère chaque bit de la trame sur le port de destination approprié. Ce périphérique est utilisé pour segmenter un réseau dans plusieurs domaines de collision. Contrairement au concentrateur, un commutateur réduit les collisions sur un réseau local. Chaque port du commutateur crée un domaine de collision distinct. Cela crée une topologie logique point à point sur le périphérique de chaque port. De plus, un commutateur fournit une bande passante dédiée sur chaque port, ce qui augmente les performances du réseau local. Un commutateur de réseau local peut également être utilisé pour interconnecter des segments de réseau à différentes vitesses.

En général, les commutateurs sont choisis pour connecter des périphériques à un réseau local. Même si un commutateur est plus coûteux qu’un concentrateur, ses performances améliorées et sa fiabilité accrue le rendent plus rentable.

Il existe différents commutateurs disponibles avec une variété de fonctions qui permettent d’interconnecter plusieurs ordinateurs dans une configuration de réseau local d’entreprise classique.

10.1.2 Facteurs de sélection des périphériques

Page 1:

Pour répondre aux besoins des utilisateurs, un réseau local doit faire l’objet d’une planification et d’une conception. La planification garantit que tous les besoins, les facteurs de coûts et les options de déploiement sont pris en compte.

Lors du choix d’un périphérique pour un réseau local donné, différents facteurs doivent être pris en considération. Ces facteurs sont les suivants (liste non exhaustive) :

- Coût

- Vitesse et types de port/d’interface

- Capacité d’extension

- Facilité de gestion

- Autres fonctions et services

Page 2:

Facteurs à prendre en compte pour choisir un commutateur

De nombreux facteurs sont à prendre en compte lorsque vous sélectionnez un commutateur. Toutefois, la rubrique qui suit en étudie uniquement deux : le coût et les différents aspects de l’interface.

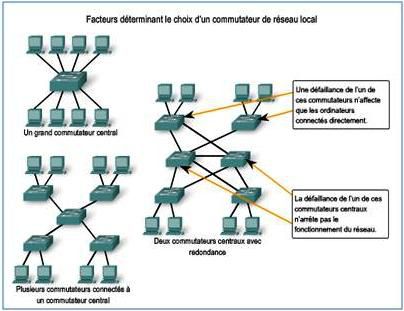

Coût

Le coût d’un commutateur est déterminé par sa capacité et ses fonctions. La capacité du commutateur inclut le nombre de ports, les types de port disponibles et la vitesse de commutation. Les autres facteurs qui ont un impact sur le coût sont ses fonctions de gestion réseau, ses technologies de sécurité intégrées et ses technologies de commutation avancées facultatives.

Si vous raisonnez avec le calcul simple « coût par port », il peut apparaître, de prime abord, que la meilleure option consiste à déployer un grand commutateur unique à un emplacement central. Cependant, cette économie apparente peut être contrebalancée par les dépenses qu’engendre la nécessité de disposer de câbles plus longs pour connecter chaque périphérique du réseau local à un seul commutateur. C’est pourquoi le coût de cette option doit être comparé au coût du déploiement de commutateurs plus petits connectés par quelques câbles longs à un commutateur central.

L’investissement dans la redondance est un autre coût à prendre en compte. Le fonctionnement du réseau physique tout entier est affecté s’il y a des problèmes avec un commutateur central unique.

La redondance peut se présenter sous différentes formes. Vous pouvez envisager un commutateur central secondaire qui fonctionne simultanément avec le commutateur central principal. Vous pouvez également ajouter un câblage supplémentaire pour établir plusieurs interconnexions entre les commutateurs. L’objectif des systèmes redondants est de permettre au réseau physique de continuer à fonctionner même si un périphérique tombe en panne.

Page 3:

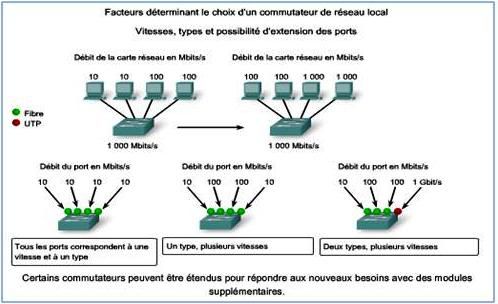

Vitesse et types de port/d’interface

La vitesse est toujours une nécessité dans un environnement de réseau local. Des ordinateurs récents avec des cartes réseau intégrées 10/100/1 000 Mbits/s sont disponibles. Choisir des périphériques de couche 2 qui peuvent gérer des vitesses accrues permet au réseau d’évoluer sans avoir à remplacer les périphériques centraux.

Lorsque vous choisissez un commutateur, le nombre et le type de ports est une décision très importante à prendre. Posez-vous les questions suivantes : Achèteriez-vous un commutateur avec :

- Juste assez de ports pour vos besoins actuels ?

- Une combinaison de vitesses de câble UTP ?

- Des ports UTP et à fibre optique ?

Réfléchissez bien au nombre de ports UTP et au nombre de ports à fibre optique nécessaires. De même, réfléchissez au nombre de ports nécessitant une capacité de 1 Gbits/s et au nombre de ports nécessitant seulement une bande passante de 10/100 Mbits/s. Enfin, calculez le moment où des ports supplémentaires seront nécessaires.

Page 4:

Facteurs à prendre en compte pour le choix d’un routeur

Lorsque vous choisissez un routeur, vous devez évaluer ses caractéristiques par rapport à son rôle. Tout comme pour le commutateur, le coût, les types d’interface et la vitesse doivent être également pris en compte. D’autres facteurs doivent être pris en considération lorsque vous choisissez un routeur :

- Capacité d’extension

- Support

- Fonctions du système d’exploitation

Capacité d’extension

Les périphériques réseau, comme les routeurs et les commutateurs, sont disponibles en configuration physique fixe et en configuration physique modulaire. Les configurations fixes possèdent un nombre de ports et un type de port ou d’interface spécifiques. Les périphériques modulaires possèdent des logements d’extension qui offrent la possibilité d’ajouter de nouveaux modules à mesure que les besoins évoluent. La plupart des périphériques modulaires sont fournis avec un nombre standard de ports fixes et de logements d’extension. Dans la mesure où des routeurs peuvent être utilisés pour connecter différents nombres et types de réseau, vous devez veiller à sélectionner les modules et les interfaces appropriés pour le support spécifique.

Fonctions du système d’exploitation

En fonction de la version du système d’exploitation, le routeur peut prendre en charge des fonctions et des services comme :

- Sécurité

- Qualité de service (QoS)

- Voix sur IP (VoIP)

- Protocoles de routage à plusieurs couches 3

- Services spéciaux comme la traduction d’adresses de réseau (NAT) et le protocole DHCP (Dynamic Host Configuration Protocol)

Pour le choix des périphériques, le budget joue un rôle déterminant. Les routeurs peuvent être coûteux en fonction des interfaces et des fonctions nécessaires. D’autres modules, comme un câble à fibre optique, peuvent augmenter les coûts. Le support utilisé pour se connecter au routeur doit être pris en charge sans avoir à acheter des modules supplémentaires. Cette approche peut permettre de maintenir les coûts au minimum.

10.2 Interconnexions des périphériques

10.2.1 Réseau local et réseau étendu - Établissement de la connexion

Page 1:

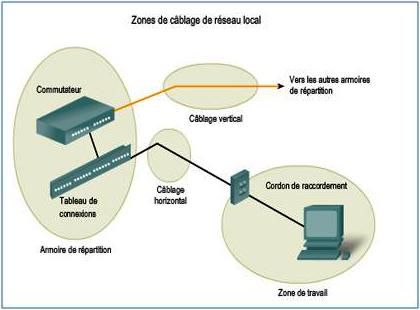

Lors de la planification de l’installation du câblage d’un réseau local, quatre domaines physiques doivent être pris en compte :

- Zone de travail

- Armoire de répartition également appelée point de distribution

- Câblage du réseau fédérateur également appelé câblage vertical

- Câblage de distribution également appelé câblage horizontal

Longueur totale du câble

Pour les installations UTP, la norme ANSI/TIA/EIA-568-B spécifie que la longueur totale combinée du câble qui couvre les trois zones mentionnées ci-dessus, à l’exception du câble du réseau fédérateur, est limitée à une distance maximale de 100 mètres par canal. Cette norme spécifie également les distances maximales du réseau fédérateur, de 90 m pour un câble à paires torsadées non blindées (UTP) à 3 000 m pour un câble à fibre optique monomode, qui varient en fonction de l’application et du type de support.

Zones de travail

Les zones de travail sont les emplacements dédiés aux périphériques finaux dont se sert chacun des utilisateurs. Chaque zone de travail possède un minimum de deux prises téléphoniques qui peuvent être utilisées pour connecter des périphériques individuels au réseau. Vous utilisez des cordons de raccordement pour connecter des périphériques individuels à ces prises téléphoniques murales. La longueur autorisée d’un cordon de raccordement dépend de la longueur du câble horizontal et de la longueur du câble de l’armoire de répartition. Rappelez-vous que la longueur maximale pour ces trois zones ne peut pas dépasser 100 m. La norme EIA/TIA spécifie que les cordons de raccordement UTP utilisés pour connecter des périphériques aux prises téléphoniques murales doivent satisfaire aux spécifications en matière de performances de la norme ANSI/TIA/EIA-568-B ou les dépasser.

Le câble droit est le cordon de raccordement le plus couramment utilisé dans la zone de travail. Ce type de câble est utilisé pour connecter des périphériques finaux, tels que des ordinateurs, à un réseau. Lorsqu’un concentrateur ou un commutateur est placé dans la zone de travail, un câble croisé est généralement utilisé pour connecter le périphérique à la prise téléphonique murale.

Armoire de répartition

L’armoire de répartition est l’endroit où les connexions à des périphériques intermédiaires sont établies. Elle contient les périphériques intermédiaires (concentrateurs, commutateurs, routeurs et dispositifs de service d’accès aux données (DSU)) qui forment le réseau. Ces périphériques fournissent des transitions entre le câblage du réseau fédérateur et le câblage horizontal.

Dans l’armoire de répartition, les cordons de brassage établissent les connexions entre les ports de brassage, où les câbles horizontaux se terminent, et les périphériques intermédiaires. Les cordons de raccordement interconnectent également ces périphériques intermédiaires.

Les normes EIA/TIA (Electronics Industry Alliance/Telecommunications Industry Association) spécifient deux types de cordon de raccordement UTP. L’un des types est un cordon de raccordement, avec une longueur pouvant atteindre 5 mètres, utilisé pour interconnecter un équipement et des tableaux de connexions dans l’armoire de répartition. Un autre type de cordon de raccordement peut atteindre 5 mètres de longueur et est utilisé pour connecter des périphériques à un point de terminaison sur la paroi.

L’objectif de ces armoires est souvent double. Dans de nombreuses entreprises, l’armoire de répartition contient également les serveurs utilisés par le réseau.

Câblage horizontal

Le câblage horizontal désigne les câbles qui connectent les armoires de répartition aux zones de travail. La longueur maximale d’un câble reliant un point de terminaison de l’armoire de répartition à la terminaison de la prise de la zone de travail ne doit pas dépasser 90 mètres. Cette distance de câblage horizontal maximale est appelée liaison permanente car elle est installée dans la structure même du bâtiment. Le support horizontal chemine entre un tableau de connexions de l’armoire de répartition et une prise téléphonique murale dans chaque zone de travail. Les connexions aux périphériques sont effectuées au moyen de cordons de raccordement.

Câblage du réseau fédérateur

Le câblage du réseau fédérateur désigne le câblage utilisé pour connecter les armoires de répartition aux salles d’équipement, dans lesquelles se trouvent souvent les serveurs. Le câblage du réseau fédérateur interconnecte également plusieurs armoires de répartition dans l’ensemble du bâtiment. Ces câbles sont parfois acheminés en dehors du bâtiment vers la connexion du réseau étendu ou le FAI.

Le câblage du réseau fédérateur, ou câblage vertical, est utilisé pour le trafic agrégé comme le trafic en direction et en provenance d’Internet et l’accès aux ressources de l’entreprise sur un site distant. Une grande partie du trafic provenant des différentes zones de travail utilise le câblage du réseau fédérateur pour accéder aux ressources en dehors de la zone ou du bâtiment. Par conséquent, les câbles du réseau fédérateur nécessitent généralement un support de bande passante important comme un câblage à fibre optique.

Page 2:

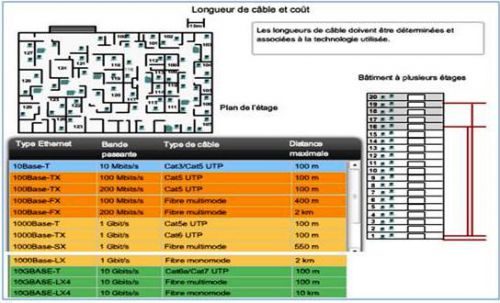

Types de supports

La sélection des câbles nécessaires à l’établissement correct d’une connexion de réseau local ou de réseau étendu implique de prendre en compte les différents types de supports. Comme vous vous en souvenez, il existe différentes implémentations de couche physique qui prennent en charge plusieurs types de supports :

- UTP (catégorie 5, 5e, 6 et 7)

- Fibre optique

- Sans fil

Chaque type de support présente des avantages et des inconvénients. Voici certains des facteurs à prendre en compte :

- Longueur de câble - Le câble doit-il être tiré de part et d’autre d’une pièce ou d’un bâtiment à un autre ?

- Coût - Le budget permet-il d’utiliser un type de support plus coûteux ?

- Bande passante - La technologie utilisée avec le support fournit-elle une bande passante adéquate ?

- Facilité d’installation - L’équipe en charge de l’implémentation est-elle en mesure d’installer le câble ou est-il nécessaire de faire appel à un tiers ?

- Perturbations électromagnétiques ou radioélectriques potentielles - L’environnement local va-t-il interférer avec le signal ?

Page 3:

Longueur de câble

La longueur totale de câble requise pour connecter un périphérique inclut tous les câbles allant des périphériques finaux de la zone de travail au périphérique intermédiaire de l’armoire de répartition (il s’agit généralement d’un commutateur). Cela englobe le câble allant des périphériques à la prise murale, le câble du bâtiment allant de la prise murale au point d’interconnexion, ou tableau de connexions, et le câble du tableau de connexions au commutateur. Si le commutateur se trouve dans des armoires de répartition à différents étages d’un bâtiment ou dans différents bâtiments, le câble entre ces points doit être inclus dans la longueur totale.

L’atténuation est la réduction de la force d’un signal lorsqu’il se déplace sur un support. Plus le support est long, plus l’atténuation affecte le signal. À un certain niveau, le signal ne peut plus être détecté. La distance de câblage joue un rôle significatif dans les performances des signaux de données. L’atténuation du signal et l’exposition à des interférences éventuelles augmentent avec la longueur du câble.

Par exemple, lorsque vous utilisez le câblage UTP pour Ethernet, la longueur du câblage horizontal (ou fixe) doit rester dans la distance maximale recommandée de 90 mètres pour éviter l’atténuation du signal. Les câbles à fibre optique peuvent fournir une distance de câble plus importante, de 500 mètres à quelques kilomètres, en fonction de la technologie. Cependant, un câble à fibre optique peut également subir une atténuation lorsque ces limites sont atteintes.

Coût

Le coût associé au câblage de réseau local peut varier d’un type de support à un autre, et le personnel peut ne pas se rendre compte de l’impact sur le budget. Le scénario idéal serait que le budget permette d’utiliser un câblage à fibre optique pour chaque périphérique du réseau local. Même si le câblage à fibre fournit une meilleure bande passante que le câblage UTP, les coûts engendrés par le matériel et les installations sont considérablement plus élevés. Dans la pratique, ce niveau de performances n’est généralement pas requis et ne constitue pas une attente raisonnable dans la plupart des environnements. Les concepteurs de réseau doivent comparer les besoins en performances des utilisateurs au coût de l’équipement et du câblage pour obtenir le meilleur rapport coût/performances.

Bande passante

Les périphériques d’un réseau ont différents besoins en matière de bande passante. Lorsque vous choisissez le support pour les connexions individuelles, réfléchissez bien à ces besoins de bande passante.

Par exemple, un serveur a généralement besoin de plus de bande passante qu’un ordinateur dédié à un seul utilisateur. Pour une connexion de serveur, envisagez le support qui fournit une bande passante élevée et qui peut évoluer pour répondre aux besoins accrus de bande passante et aux dernières technologies. Un câble à fibre optique peut être un choix logique pour une connexion de serveur.

Actuellement, la technologie utilisée par les supports à fibre optique offre la bande passante la plus importante de tous les supports de réseau local. Compte tenu de la bande passante apparemment illimitée disponible dans les câbles à fibre optique, des vitesses plus importantes sont attendues pour les réseaux locaux. La technologie sans fil prend également en charge des augmentations importantes de la bande passante, mais elle présente des limites en termes de distance et de consommation d’énergie.

Page 4:

Facilité d’installation

La facilité d’installation des câbles varie en fonction des types de câbles et de l’architecture du bâtiment. L’accès aux étages ou au toit, ainsi que les propriétés et la taille physiques des câbles ont un impact sur la facilité avec laquelle un câble peut être installé dans différents bâtiments. Les câbles des bâtiments sont généralement installés dans des goulottes.

Comme indiqué sur la figure, une goulotte est un boîtier ou un tube qui contient et protège le câble. Une goulotte permet également de garder le câblage propre et de faciliter son branchement.

Le câble UTP est relativement léger et flexible, et possède un petit diamètre qui permet de l’insérer dans des petits espaces. Les connecteurs, les prises RJ-45, sont relativement faciles à installer et constituent une norme pour tous les périphériques Ethernet.

De nombreux câbles à fibre optique contiennent une fibre de verre fine. Cela crée des problèmes au niveau du rayon de courbure du câble. Les sertissures ou les courbures trop prononcées peuvent briser la fibre. L’extrémité des connecteurs du câble (ST, SC, MT-RJ) est considérablement plus difficile à installer et nécessite un équipement spécial.

Les réseaux sans fil nécessitent un câblage, à un certain niveau, pour connecter des périphériques, tels que les points d’accès, au réseau local câblé. Comme il y a moins de câbles requis dans un réseau sans fil, la technologie sans fil est souvent plus facile à installer qu’un câblage UTP ou à fibre optique. Cependant, un réseau local sans fil nécessite davantage d’attention pour la planification et le test. De même, il y a de nombreux facteurs externes, comme les périphériques à fréquence radio et la nature de la construction du bâtiment, qui peuvent affecter son fonctionnement.

Perturbations électromagnétiques/Perturbations radioélectriques

Les perturbations électromagnétiques (EMI) et perturbations radioélectriques (RFI) doivent être prises en compte lors du choix d’un type de support pour un réseau local. Dans un environnement industriel, les perturbations électromagnétiques et radioélectriques peuvent avoir un impact important sur les communications de données si le câble utilisé est inapproprié.

Les perturbations peuvent être produites par des équipements électriques, l’éclairage et autres périphériques de communication, dont les ordinateurs et les équipements radiophoniques.

À titre d’exemple, imaginez une installation dans laquelle les périphériques situés dans deux bâtiments distincts sont interconnectés. Le support utilisé pour interconnecter ces bâtiments est exposé au risque de foudroiement. De plus, il peut y avoir une distance importante entre ces deux bâtiments. Pour cette installation, le câble à fibre optique est le choix le plus approprié.

La technologie sans fil est le support le plus sensible aux perturbations radioélectriques. Avant d’utiliser la technologie sans fil, les sources potentielles de perturbations doivent être identifiées et, si possible, minimisées.

10.2.2 Établissement des connexions de réseau local

Page 1:

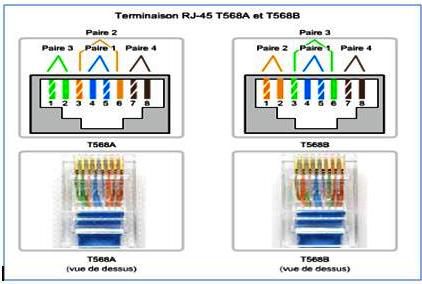

Les connexions de câblage UTP sont spécifiées par l’EIA/TIA (Electronics Industry Alliance/Telecommunications Industry Association).

Le connecteur RJ-45 est le composant mâle serti à l’extrémité du câble. Vues de face, les broches sont numérotées de 8 à 1. Vues du dessus avec la porte d’ouverture face à vous, les broches sont numérotées de 1 à 8, de gauche à droite. Il est important de se souvenir de cette orientation lorsque vous identifiez un câble.

Page 2:

Types d’interfaces

Dans un réseau local Ethernet, les périphériques utilisent un des deux types d’interfaces UTP - interface dépendante du support (MDI) ou interface croisée dépendante du support (MDIX).

L’interface MDI (Media-Dependent Interface) utilise le brochage Ethernet normal. Les broches 1 et 2 sont utilisées pour la transmission, les broches 3 et 6 pour la réception. Les périphériques comme les ordinateurs, les serveurs ou les routeurs ont des connexions MDI.

Les périphériques qui fournissent la connectivité du réseau local (généralement des concentrateurs ou des commutateurs) utilisent habituellement des connexions à interface croisée dépendante du support (MDIX, Media-Dependent Interface, Crossover). La connexion MDIX permute les paires de transmission en interne. Cette permutation permet de connecter les périphériques finaux au concentrateur ou au commutateur à l’aide d’un câble droit.

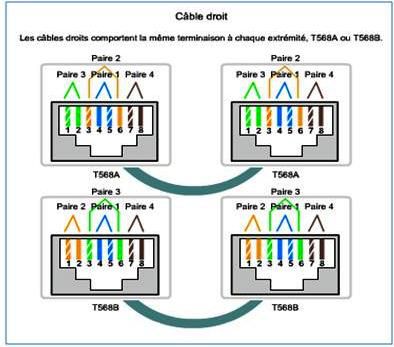

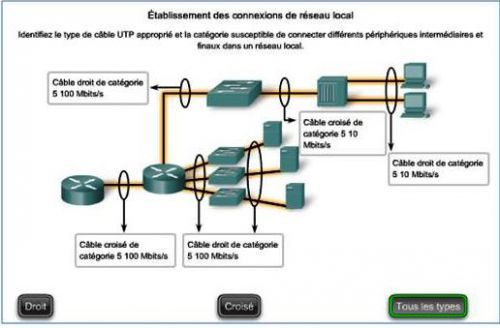

Lorsque vous connectez différents types de périphériques, utilisez généralement un câble droit. Et lorsque vous connectez le même type de périphérique, utilisez un câble croisé.

Câbles UTP droits

Un câble droit possède des connecteurs à chaque extrémité, qui sont terminés à l’identique conformément à la norme T568A ou à la norme T568B.

L’identification de la norme de câble utilisée vous permet de déterminer si vous utilisez le câble adapté à la tâche. Plus important, il est de bon ton d’utiliser les mêmes codes de couleur sur l’ensemble du réseau local pour assurer une cohérence tout au long de la documentation.

Utilisez des câbles droits pour les connexions suivantes :

- Commutateur à port Ethernet d’un routeur

- Ordinateur à commutateur

- Ordinateur à concentrateur

Page 3:

Câbles UTP croisés

Pour deux périphériques qui communiquent directement par le biais d’un câble, le terminal de transmission d’un des périphériques doit être connecté au terminal de réception de l’autre périphérique.

Le câble doit être terminé afin que la broche de transmission (Tx), qui utilise le signal provenant du périphérique A à une extrémité, soit câblée à la broche de réception (Rx) sur le périphérique B. De même, la broche de transmission (Tx) du périphérique B doit être connectée à la broche de réception (Rx) du périphérique A. Si la broche de transmission d’un périphérique porte le numéro 1 et que la broche de réception porte le numéro 2, le câble connecte la broche 1 à une extrémité avec la broche 2 à l’autre extrémité. Ces connexions de broche « croisées » donnent son nom à ce type de câble, appelé câble croisé.

Pour obtenir ce type de connexion avec un câble UTP, une extrémité doit être terminée selon le brochage de la norme EIA/TIA T568A et l’autre extrémité terminée avec le brochage de la norme T568B.

Pour résumer, les câbles croisés connectent directement les périphériques suivants sur un réseau local :

- Commutateur à commutateur

- Commutateur à concentrateur

- Concentrateur à concentrateur

- Routeur à connexion du port Ethernet d’un routeur

- Ordinateur à ordinateur

- Ordinateur à port Ethernet d’un routeur

Page 4:

Sur la figure, identifiez le type de câble utilisé en fonction des périphériques connectés.

À titre de rappel, les utilisations courantes sont répertoriées :

Utilisez des câbles droits pour les connexions suivantes :

- Commutateur à routeur

- Ordinateur à commutateur

- Ordinateur à concentrateur

Utilisez des câbles croisés pour les connexions suivantes :

- Commutateur à commutateur

- Commutateur à concentrateur

- Concentrateur à concentrateur

- Routeur à routeur

- Ordinateur à ordinateur

- Ordinateur à routeur

Sélection de l’interface MDI/MDIX

De nombreux périphériques permettent au port Ethernet UTP d’être défini avec l’interface MDI ou MDIX. Cette opération peut être effectuée de trois manières selon les fonctions du périphérique :

1. Sur certains périphériques, les ports peuvent posséder un mécanisme qui permute de manière électrique les paires de transmission et de réception. Le port peut être modifié, pour passer de l’interface MDI à l’interface MDIX, en engageant le mécanisme.

2. Dans le cadre de la configuration, certains périphériques permettent de sélectionner si un port fonctionne comme interface MDI ou MDIX.

3. Un grand nombre de nouveaux périphériques possèdent une fonction de croisement automatique. Cette fonction permet au périphérique de détecter le type de câble nécessaire et configure les interfaces en conséquence. Sur certains périphériques, cette détection automatique est effectuée par défaut. D’autres périphériques nécessitent une commande de configuration d’interface pour permettre la détection automatique MDIX.

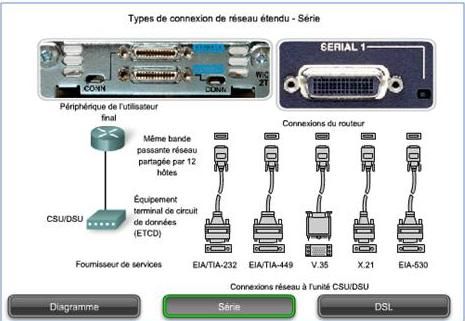

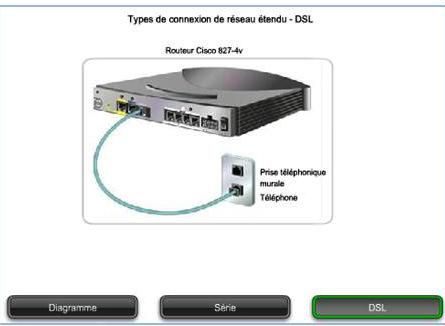

10.2.3 Établissement des connexions de réseau étendu

Page 1:

Par définition, les liaisons de réseau étendu peuvent couvrir des distances extrêmement longues. Ces distances peuvent s’étendre sur tout le globe car elles fournissent les liaisons de communication que nous utilisons pour gérer des comptes de messagerie, afficher des pages Web ou effectuer une session de téléconférence avec un client.

Les connexions de réseau étendu entre les réseaux se présentent sous différentes formes, notamment :

- Connecteurs RJ11 de ligne téléphonique pour les connexions DSL (Digital Subscriber Line)

- Connexions série 60 broches

Dans les travaux pratiques du cours, vous pouvez utiliser des routeurs Cisco avec un des deux types de câbles série physiques. Les deux câbles utilisent un connecteur 15 broches Winchester à l’extrémité du réseau. Cette extrémité du câble est utilisée comme connexion V.35 au périphérique de couche physique comme une unité CSU/DSU.

Le premier type de câble possède un connecteur mâle DB-60 sur l’extrémité Cisco et un connecteur Winchester mâle sur l’extrémité du réseau. Le second type est une version plus compacte de ce câble et possède un connecteur Smart Serial sur l’extrémité du périphérique Cisco. Il est nécessaire de pouvoir identifier les deux différents types pour se connecter au routeur.

Page 2:

Équipement terminal de circuit de données (ETCD) et équipement terminal de traitement de données (ETTD)

Les termes ci-dessous décrivent les types de périphériques qui maintiennent la liaison entre un périphérique qui envoie et un périphérique qui reçoit :

- Équipement terminal de circuit de données (ETCD) - Un périphérique qui fait office d’horloge pour un autre périphérique. Généralement, ce périphérique se trouve à l’extrémité de la liaison du réseau étendu, côté fournisseur d’accès.

- Équipement terminal de traitement de données (ETTD) - Un périphérique qui reçoit les services d’horloge d’un autre périphérique et s’ajuste en conséquence. Généralement, ce périphérique se trouve à l’extrémité de la liaison du réseau étendu, côté client ou utilisateur.

Si une connexion série est établie directement à un fournisseur de services ou à un périphérique qui fournit une horloge de signal comme une unité CSU/DSU, le routeur est considéré comme étant un équipement terminal de traitement de données (ETTD) et utilise un câble série ETTD.

Sachez qu’il y aura des situations, en particulier dans nos travaux pratiques, dans lesquelles le routeur local devra fournir la fréquence d’horloge et utilisera, par conséquent, un câble d’équipement terminal de circuit de données (ETCD).

Les équipements terminaux de circuit de données (ETCD) et les équipements terminaux de traitement de données (ETTD) sont utilisés dans des connexions de réseau étendu. La communication par le biais d’une connexion de réseau étendu est maintenue en fournissant une fréquence d’horloge acceptable pour le périphérique qui envoie et le périphérique qui reçoit. Le plus souvent, l’opérateur téléphonique ou le FAI fournit le service d’horloge qui synchronise le signal transmis.

Par exemple, si un périphérique connecté par le biais d’une liaison de réseau étendu envoie son signal à 1,544 Mbits/s, chaque périphérique de réception doit utiliser une horloge, qui envoie un signal échantillon tous les 1/1 544 000e de seconde. Dans ce cas, la temporisation est extrêmement courte. Les périphériques doivent pouvoir se synchroniser sur les signaux envoyés et reçus très rapidement.

En affectant une fréquence d’horloge au routeur, la temporisation est définie. Cela permet à un routeur d’ajuster la vitesse de ses opérations de communication, et de ce fait, de se synchroniser avec les périphériques connectés.

Page 3:

Dans les travaux pratiques

Lors de l’établissement des connexions de réseau étendu entre deux routeurs dans un environnement de travaux pratiques, connectez deux routeurs à un câble série pour simuler une liaison de réseau étendu point à point. Dans ce cas, déterminez le routeur qui doit être celui qui contrôle l’horloge. Les routeurs sont des périphériques ETTD par défaut, mais ils peuvent être configurés pour servir de routeurs ETCD.

Les câbles compatibles V.35 sont disponibles dans les versions ETTD et ETCD. Pour créer une connexion série point à point entre deux routeurs, reliez un câble ETTD et ETCD. Chaque câble est fourni avec un connecteur qui correspond à son type complémentaire. Ces connecteurs sont configurés de sorte que vous ne puissiez pas relier deux câbles ETCD ou deux câbles ETTD ensemble par erreur.

Afficher le multimédia visuel

10.3 Développement d’un schéma d’adressage

10.3.1 Combien d’hôtes dans le réseau ?

Page 1:

Pour développer le schéma d’adressage d’un réseau, commencez par déterminer le nombre total d’hôtes. Prenez en compte chaque périphérique qui nécessite ou nécessitera une adresse IP.

Les périphériques finaux qui nécessitent une adresse IP sont les suivants :

- Ordinateurs des utilisateurs

- Ordinateurs des administrateurs

- Serveurs

- Autres périphériques finaux tels que les imprimantes, les téléphones IP et les appareils photo IP

Les périphériques réseau qui nécessitent une adresse IP sont les suivants :

- Interfaces de réseau local du routeur

- Interfaces (série) de réseau étendu du routeur

Les périphériques réseau qui nécessitent une adresse IP pour la gestion sont les suivants :

- Commutateurs

- Points d’accès sans fil

Il peut y avoir d’autres périphériques sur un réseau qui nécessitent une adresse IP. Ajoutez-les à cette liste et évaluez le nombre d’adresses qui seront nécessaires pour la croissance du réseau au fur et à mesure que de nouveaux périphériques viendront s’ajouter.

Une fois que le nombre total d’hôtes (actuels ou futurs) a été déterminé, identifiez la plage d’adresses disponible et l’endroit où les utiliser dans l’adresse réseau indiquée.

Ensuite, déterminez si tous les hôtes font partie du même réseau ou si le réseau entier est divisé en sous-réseaux distincts.

Souvenez-vous que le nombre d’hôtes sur un réseau ou un sous-réseau est calculé à l’aide de la formule « 2^n - 2 », où n est le nombre de bits disponibles comme bits d’hôte. Souvenez-vous également que les deux adresses soustraites sont l’adresse réseau et l’adresse de diffusion réseau. Elles ne peuvent pas être affectées à des hôtes.

10.3.2 Combien de réseaux ?

Page 1:

De nombreuses raisons incitent à diviser un réseau en sous-réseaux :

- Gestion du trafic de diffusion - Les diffusions peuvent être contrôlées car un grand domaine de diffusion est divisé en domaines plus petits. Tous les hôtes du système ne reçoivent pas toutes les diffusions.

- Différents besoins en matière de réseau - Si différents groupes d’utilisateurs nécessitent des équipements réseau ou informatiques spécifiques, il est plus facile de gérer ces besoins si ces utilisateurs sont tous rassemblés sur un seul sous-réseau.

- Sécurité - Différents niveaux de sécurité réseau peuvent être implémentés en fonction des adresses réseau. Cela permet de gérer l’accès à différents services réseau et de données.

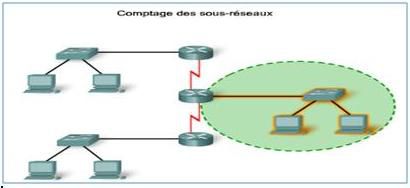

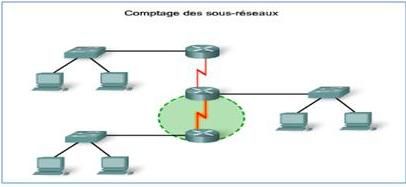

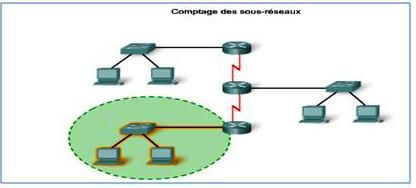

Comptage des sous-réseaux

Chaque sous-réseau, en tant que segment de réseau physique, nécessite une interface de routeur faisant office de passerelle pour ce sous-réseau.

De plus, chaque connexion entre routeurs est un sous-réseau distinct.

Cliquez sur Lire dans la figure pour découvrir chacun des cinq sous-réseaux distincts dans un exemple de réseau.

Le nombre de sous-réseaux d’un réseau est également calculé à l’aide de la formule « 2^n », où n est le nombre de bits « empruntés » à l’adresse réseau IP disponible pour créer des sous-réseaux.

Masques de sous-réseau

Une fois que vous avez déterminé le nombre requis d’hôtes et de sous-réseaux, l’étape suivante consiste à appliquer un masque de sous-réseau pour le réseau entier, puis à calculer les valeurs suivantes :

- Un sous-réseau et un masque de sous-réseau uniques pour chaque segment physique

- Une plage d’adresses d’hôte utilisables pour chaque sous-réseau

1er sous réseau

2e sous réseau

3e sous réseau

4e sous réseau

5e sous réseau

Page 2:

Au cours de ces travaux pratiques, vous allez déterminer le nombre de réseaux dans une topologie donnée et concevoir un schéma d’adressage approprié. Après avoir affecté des sous-réseaux aux réseaux, vous allez examiner l’utilisation de l’espace d’adressage disponible.

Cliquez sur l’icône des travaux pratiques pour plus d’informations.

10.3.3 Conception de la norme d’adressage pour l’interréseau

Page 1:

Pour faciliter le dépannage et accélérer l’ajout de nouveaux hôtes au réseau, utilisez des adresses répondant à un modèle commun entre tous les sous-réseaux. Chacun de ces types de périphériques doit être alloué à un bloc d’adresses logique dans la plage d’adresses du réseau.

Vous trouverez ci-après quelques catégories d’hôtes :

- Utilisateurs généraux

- Utilisateurs spéciaux

- Ressources réseau

- Interfaces de réseau local du routeur

- Liaisons de réseau étendu du routeur

- Accès à la gestion

Par exemple, lorsque vous allouez une adresse IP à une interface de routeur qui est la passerelle d’un réseau local, il est courant d’utiliser la première adresse (la plus basse) ou la dernière adresse (la plus élevée) dans une plage de sous-réseaux. Cette approche cohérente facilite la configuration et le dépannage.

De même, lorsque vous affectez des adresses à des périphériques qui gèrent d’autres périphériques, utiliser un modèle cohérent dans un sous-réseau permet de reconnaître facilement ces adresses. Par exemple, dans la figure, les adresses de 64 à 127 dans le dernier octet représentent toujours les utilisateurs généraux. Un administrateur réseau qui surveille ou renforce la sécurité peut le faire pour toutes les adresses qui se terminent par ces valeurs.

Placez votre pointeur sur les regroupements de périphériques dans la figure pour afficher un exemple de la manière d’allouer les adresses en fonction des catégories de périphériques.

De plus, n’oubliez pas de décrire votre schéma d’adressage IP sur papier. Cela vous sera d’une grande aide pour le dépannage et l’évolution du réseau.

10.4 Calcul des sous-réseaux

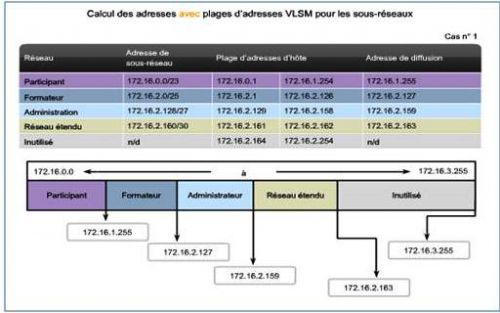

10.4.1 Calcul des adresses : cas n° 1

Page 1:

Dans cette section, vous allez utiliser un exemple de topologie pour vous exercer à allouer des adresses à des hôtes.

La figure affiche la topologie de réseau pour cet exemple. Avec une adresse IP donnée et un préfixe (masque de sous-réseau) affecté par l’administrateur réseau, nous pouvons commencer à créer notre documentation réseau.

Le nombre et le regroupement d’hôtes sont les suivants :

Réseau local du participant

Ordinateurs du participant : 460

Routeur (passerelle de réseau local) : 1

Commutateurs (gestion) : 20

Nombre total pour le sous-réseau du participant : 481

Réseau local du formateur

Ordinateurs du formateur : 64

Routeur (passerelle de réseau local) : 1

Commutateurs (gestion) : 4

Nombre total pour le sous-réseau du formateur : 69

Réseau local de l’administrateur

Ordinateurs de l’administrateur : 20

Serveur : 1

Routeur (passerelle de réseau local) : 1

Commutateur (gestion) : 1

Nombre total pour le sous-réseau de l’administrateur : 23

Réseau étendu

Routeur - Réseau étendu du routeur : 2

Nombre total pour le réseau étendu : 2

Méthodes d’allocation

Deux méthodes sont disponibles pour allouer des adresses à un interréseau. Vous pouvez utiliser le masquage de sous-réseau de longueur variable (VLSM), dans lequel vous affectez le préfixe et les bits d’hôte à chaque réseau en fonction du nombre d’hôtes sur ce réseau. Vous pouvez également utiliser une approche différente, dans laquelle tous les sous-réseaux font appel à la même longueur de préfixe et au même nombre de bits d’hôte.

Pour cet exemple de réseau, vous allez découvrir les deux approches.

Page 2:

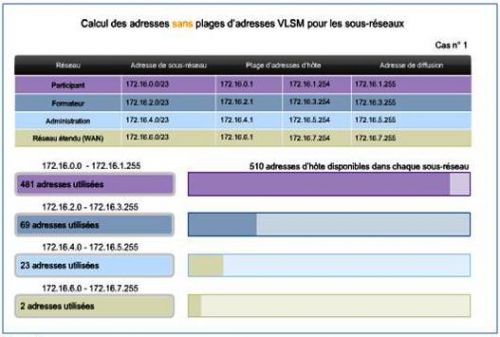

Calcul et affectation d’adresses sans le masquage de sous-réseau de longueur variable (VLSM)

Lorsque vous utilisez l’autre méthode d’affectation des adresses, le même nombre d’adresses est affecté à tous les sous-réseaux. Pour fournir un nombre d’adresses approprié à chaque réseau, il faut évaluer le nombre d’adresses pour tous les réseaux en fonction des besoins d’adressage du plus grand réseau.

Dans le cas n° 1, le réseau local du participant est le plus grand réseau, nécessitant 481 adresses.

Vous allez utiliser cette formule pour calculer le nombre d’hôtes :

hôtes utilisables = 2^n - 2

Vous utilisez 9 comme valeur pour n car 9 est la première puissance de 2 supérieure à 481.

L’emprunt de 9 bits pour la partie hôte donne ce calcul :

2^9 = 512

512 - 2 = 510 adresses d’hôte utilisables

Cela répond au besoin actuel pour au moins 481 adresses, avec une petite marge prévue pour un développement éventuel. Cela permet de laisser 23 bits réseau (32 bits total - 9 bits d’hôte).

Comme il y a quatre réseaux dans l’interréseau, vous avez besoin de quatre blocs de 512 adresses chacun, pour un total de 2 048 adresses. Vous allez utiliser le bloc d’adresses 172.16.0.0 /23. Il fournit des adresses dans la plage comprise entre 172.16.0.0 et 172.16.7.255.

Examinons les calculs des adresses pour les réseaux :

Adresse : 172.16.0.0

Au format binaire :

10101100.00010000.00000000.00000000

Masque : 255.255.254.0

23 bits au format binaire :

11111111.11111111.11111110.00000000

Ce masque fournit les quatre plages d’adresses indiquées sur la figure.

Réseau local du participant

Pour le bloc de réseau du participant, les valeurs sont les suivantes :

172.16.0.1 à 172.16.1.254 avec une adresse de diffusion de 172.16.1.255.

Réseau local de l’administrateur

Le réseau de l’administrateur nécessite un total de 69 adresses. Les adresses restantes dans ce bloc de 512 adresses seront inutilisées. Les valeurs pour le réseau de l’administrateur sont les suivantes :

172.16.2.1 à 172.16.3.254 avec une adresse de diffusion de 172.16.3.255.

Réseau local du formateur

L’affectation du bloc 172.16.4.0 /23 au réseau local du formateur affecte la plage d’adresses :

172.16.4.1 à 172.16.5.254 avec une adresse de diffusion de 172.16.5.255.

Seules 23 des 512 adresses sont réellement utilisées sur le réseau local du formateur.

Réseau étendu

Dans le réseau étendu, vous disposez d’une connexion point à point entre les deux routeurs. Ce réseau ne nécessite que deux adresses IPv4 pour les routeurs sur cette liaison série. Comme indiqué sur la figure, l’affectation de ce bloc d’adresses sur la liaison de réseau étendu gaspille 508 adresses.

Vous pouvez utiliser le masquage de sous-réseau de longueur variable (VLSM) dans cet interréseau pour gagner de l’espace d’adressage, mais ceci nécessite une planification plus importante. La section qui suit décrit la planification associée à l’utilisation du masquage de sous-réseau de longueur variable (VLSM).

Page 3:

Calcul et affectation des adresses - avec VLSM

Pour l’affectation du masquage de sous-réseau de longueur variable (VLSM), vous pouvez allouer un bloc d’adresses plus petit à chaque réseau, de la manière appropriée.

Le bloc d’adresses 172.16.0.0/22 (masque de sous-réseau 255.255.252.0) a été affecté à cet interréseau comme un tout. Dix bits sont utilisés pour définir les adresses d’hôte et les sous-réseaux. Cela produit un total de 1 024 adresses locales IPv4 dans la plage comprise entre 172.16.0.0 et 172.16.3.0.

Réseau local du participant

Le plus grand sous-réseau du réseau local du participant nécessite 460 adresses.

Utilisation de la formule hôtes utilisables = 2^n - 2, qui emprunte 9 bits pour la partie hôte donne 512 - 2 = 510 adresses d’hôte utilisables. Cela répond au besoin actuel, avec une petite marge pour le développement éventuel du réseau.

L’utilisation de 9 bits pour les hôtes laisse 1 bit qui peut être utilisé localement pour définir l’adresse de sous-réseau. L’utilisation de l’adresse disponible la plus basse nous donne une adresse de sous-réseau de 172.16.0.0 /23.

Le calcul du masque de sous-réseau du participant est le suivant :

Adresse : 172.16.0.0

Au format binaire :

10101100.00010000.00000000.00000000

Masque : 255.255.254.0

23 bits au format binaire :

11111111.11111111.11111110.00000000

Dans le réseau du participant, la plage d’hôtes IPv4 est :

172.16.0.1 à 172.16.1.254 avec une adresse de diffusion de 172.16.1.255.

Comme ces adresses ont été affectées au réseau local du participant, elles ne sont pas disponibles pour être affectées aux sous-réseaux restants, à savoir : le réseau local du formateur, le réseau local de l’administrateur et le réseau étendu. Les adresses restant à affecter se trouvent dans la plage comprise entre 172.16.2.0 et 172.16.3.255.

Réseau local du formateur

Le plus grand réseau suivant est le réseau local du formateur. Ce réseau nécessite au moins 69 adresses. Si vous utilisez la formule 6 à la puissance 2, 2^6 - 2, cela ne fournit que 62 adresses utilisables. Vous devez utiliser un bloc d’adresses utilisant 7 bits d’hôte. Le calcul 2^7 -2 produit un bloc de 126 adresses. Cela laisse 25 bits à affecter à l’adresse réseau. Le bloc disponible suivant qui a cette taille est le réseau 172.16.2.0 /25.

Adresse : 172.16.2.0

Au format binaire :

10101100.00010000.00000010.00000000

Masque : 255.255.255.128

25 bits au format binaire :

11111111.11111111.11111111.10000000

Cela produit une plage d’hôtes IPv4 de :

172.16.2.1 à 172.16.2.126 avec une adresse de diffusion de 172.16.2.127.

À partir du bloc d’adresses initial 172.16.0.0 /22, vous allouez les adresses comprises entre 172.16.0.0 et 172.16.2.127. Les adresses restant à allouer sont comprises entre 172.16.2.128 et 172.16.3.255.

Réseau local de l’administrateur

Pour le réseau local de l’administrateur, vous devez prévoir 23 hôtes. Cela nécessite l’utilisation de 5 bits d’hôte à l’aide du calcul : 2^5 - 2.

Le bloc d’adresses disponible suivant qui peut prendre en compte ces hôtes est le bloc 172.16.2.128 /27.

Adresse : 172.16.2.128

Au format binaire :

10101100.00010000.00000010.10000000

Masque : 255.255.255.224

27 bits au format binaire :

11111111.11111111.11111111.11100000

Cela produit une plage d’hôtes IPv4 de :

172.16.2.129 à 172.16.2.158 avec une adresse de diffusion de 172.16.2.159.

Cela donne 30 adresses IPv4 uniques pour le réseau local de l’administrateur.

Réseau étendu

Le dernier segment est la connexion du réseau étendu, qui nécessite 2 adresses d’hôte. Seuls 2 bits d’hôte prennent en compte les liaisons du réseau étendu. 2^2 - 2 = 2.

Cela laisse 8 bits pour définir l’adresse de sous-réseau local. Le bloc d’adresses disponible suivant est 172.16.2.160 /30.

Adresse : 172.16.2.160

Au format binaire :

10101100.00010000.00000010.10100000

Masque : 255.255.255.252

30 bits au format binaire :

11111111.11111111.11111111.11111100

Cela produit une plage d’hôtes IPv4 de :

172.16.2.161 à 172.16.2.162 avec une adresse de diffusion de 172.16.2.163.

Cela clôt l’allocation des adresses à l’aide du masquage de sous-réseau de longueur variable (VLSM) pour le cas n° 1. Si un ajustement est nécessaire pour prendre en compte le développement futur du réseau, les adresses de la plage comprise entre 172.16.2.164 et 172.16.3.255 sont toujours disponibles.

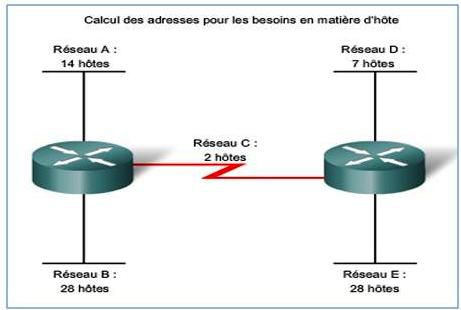

10.4.2 Calcul des adresses : cas n° 2

Page 1:

Dans le cas n° 2, le défi est de mettre en sous-réseau cet interréseau tout en limitant le nombre d’hôtes et de sous-réseaux inutilisés.

La figure affiche 5 sous-réseaux différents, chacun avec différents besoins en matière d’hôtes. L’adresse IP donnée est 192.168.1.0/24.

Les besoins en matière d’hôtes sont les suivantes :

- Réseau A - 14 hôtes

- Réseau B - 28 hôtes

- Réseau C - 2 hôtes

- Réseau D - 7 hôtes

- Réseau E - 28 hôtes

Comme pour le cas n° 1, commencez le processus en mettant en sous-réseau le besoin en hôtes le plus important en premier. Dans le cas présent, les besoins les plus importants concernent le réseau B et le réseau E, chacun avec 28 hôtes.

Appliquez la formule : hôtes utilisables = 2^n - 2. Pour les réseaux B et E, 5 bits sont empruntés de la partie d’hôte et le calcul est 2^5 = 32 - 2. Seules 30 adresses d’hôte utilisables sont disponibles en raison des 2 adresses réservées. L’emprunt de 5 bits répond au besoin mais laisse peu de place pour le développement.

Ainsi, vous pouvez envisager d’emprunter 3 bits pour les sous-réseaux en laissant 5 bits pour les hôtes. Cela permet d’obtenir 8 sous-réseaux avec 30 hôtes chacun.

Commencez par allouer des adresses pour les réseaux B et E :

Le réseau B utilise le sous-réseau 0 : 192.168.1.0/27

Plage d’adresses d’hôte comprise entre 1 et 30

Le réseau E utilise le sous-réseau 1 : 192.168.1.32/27

Plage d’adresses d’hôte de 33 à 62

Le besoin en hôte le plus important suivant concerne le réseau A, suivi du réseau D.

L’emprunt d’un autre bit et la mise en sous-réseau de l’adresse réseau 192.168.1.64 donne la plage d’hôtes :

Le réseau A utilise le sous-réseau 0 : 192.168.1.64/28

Plage d’adresses d’hôte de 65 à 78

Le réseau D utilise le sous-réseau 1 : 192.168.1.80/28

Plage d’adresses d’hôte de 81 à 94

Cette allocation prend en charge 14 hôtes sur chaque sous-réseau et répond au besoin.

Le réseau C ne possède que deux hôtes. Deux bits sont empruntés pour répondre à ce besoin.

En commençant avec l’adresse 192.168.1.96 et en empruntant 2 bits supplémentaires, vous obtenez le sous-réseau 192.168.1.96/30.

Le réseau C utilise le sous-réseau 1 : 192.168.1.96/30

Plage d’adresses d’hôte de 97 à 98

Dans le cas n° 2, vous avez répondu à tous les besoins sans gaspiller un grand nombre de sous-réseaux potentiels et d’adresses disponibles.

Dans ce cas, les bits ont été empruntés à des adresses qui ont déjà été mises en sous-réseau. Comme vous le rappelle une section précédente, cette méthode est appelée « masquage de sous-réseau de longueur variable » (VLSM).

10.5 Interconnexions des périphériques

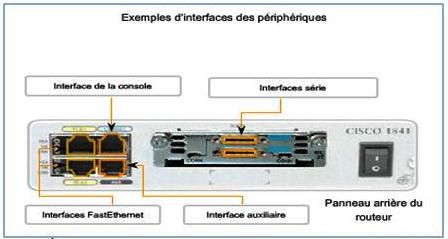

10.5.1 Interfaces des périphériques

Page 1:

Il est important de comprendre que les périphériques, routeurs et commutateurs Cisco possèdent plusieurs types d’interface associés. Vous avez utilisé ces interfaces dans les travaux pratiques. Ces interfaces, également appelées ports, correspondent à l’emplacement où les câbles sont connectés au périphérique. Pour obtenir des exemples d’interfaces, reportez-vous à la figure.

Interfaces de réseau local - Ethernet

L’interface Ethernet est utilisée pour connecter des périphériques de réseau local tels que des ordinateurs et des commutateurs. Cette interface peut également être utilisée pour connecter des routeurs entre eux. Cette utilisation sera traitée plus en détail dans des cours à venir.

Plusieurs conventions de nommage des interfaces Ethernet sont connues, notamment AUI (pour les anciens périphériques Cisco utilisant un transcepteur), Ethernet, FastEthernet et Fa 0/0. Le nom utilisé dépend du type et du modèle du périphérique.

Interfaces de réseau étendu - Série

Des interfaces de réseau étendu série sont utilisées pour connecter des périphériques de réseau étendu à l’unité CSU/DSU. Une unité CSU/DSU est un périphérique utilisé pour établir la connexion physique entre les réseaux de données et les circuits du fournisseur de réseau étendu.

Des interfaces série entre les routeurs sont également utilisées dans les travaux pratiques de différents cours. Pour les travaux pratiques, vous allez établir une connexion entre deux routeurs à l’aide de câbles série et définir une fréquence d’horloge sur l’une des interfaces.

Vous pouvez avoir besoin de configurer d’autres paramètres de couche liaison de données et de couche physique sur un routeur. Pour établir la communication avec un routeur par le biais d’une console sur un réseau étendu distant, une adresse de couche 3 (adresse IPv4) est affectée à l’interface de réseau étendu.

Interface de la console

L’interface de la console est l’interface principale pour la configuration initiale d’un routeur ou d’un commutateur Cisco. Elle constitue également un moyen de dépannage majeur. Il est important de noter qu’avec un accès physique à l’interface de la console du routeur, une personne non autorisée peut interrompre ou compromettre le trafic réseau. La sécurité physique des périphériques réseau est extrêmement importante.

Interface auxiliaire (AUX)

Cette interface est utilisée pour la gestion à distance du routeur. Généralement, un modem est connecté à l’interface auxiliaire (AUX) pour l’accès entrant. Du point de vue de la sécurité, si vous activez l’option de connexion à distance à un périphérique réseau, vous devez rester vigilant quant à la gestion des périphériques.

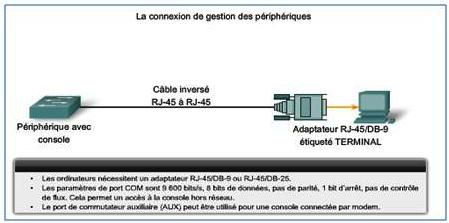

10.5.2 Établissement de la connexion de gestion des périphériques

Page 1:

Généralement, les périphériques réseau ne possèdent pas leurs propres écrans, claviers ou dispositifs de pointage tels que les trackballs et les souris. L’accès à un périphérique réseau pour la configuration, la vérification ou le dépannage est effectué via une connexion entre le périphérique et un ordinateur. Pour permettre cette connexion, l’ordinateur exécute un programme appelé émulateur de terminal.

Un émulateur de terminal est un logiciel qui permet à un ordinateur d’accéder aux fonctions d’un autre périphérique. Il permet à une personne d’utiliser l’écran et le clavier d’un ordinateur pour utiliser un autre périphérique, comme si l’écran et le clavier étaient directement connectés à l’autre périphérique. La connexion du câble entre l’ordinateur qui exécute le programme d’émulation de terminal et le périphérique est souvent établie via l’interface série.

Pour connecter un routeur ou un commutateur pour la gestion des périphériques à l’aide de l’émulation de terminal, procédez comme suit :

Étape 1 :

Connectez un ordinateur au port de console à l’aide du cordon de raccordement fourni par Cisco. Le cordon de raccordement, fourni avec chaque routeur et commutateur, possède un connecteur DB-9 à une extrémité et un connecteur RJ-45 à l’autre extrémité. (Les anciens périphériques Cisco étaient fournis avec un adaptateur RJ-45/DB-9. Cet adaptateur est utilisé avec un câble inversé qui comporte un connecteur RJ-45 à chaque extrémité.)

La connexion à la console est établie en branchant un connecteur DB-9 dans un port série EIA/TIA 232 sur l’ordinateur. N’oubliez pas que s’il y a plusieurs ports série, il est important de noter le numéro de port utilisé pour la connexion de la console. Une fois que la connexion série à l’ordinateur est établie, branchez l’extrémité RJ-45 du câble directement à l’interface de la console sur le routeur.

Un grand nombre d’ordinateurs récents ne comportent pas d’interface série EIA/TIA 232. Si votre ordinateur ne possède qu’une interface USB, utilisez un câble de conversion USB/série pour accéder au port de console. Branchez le câble de conversion à un port USB sur l’ordinateur, puis branchez le cordon de raccordement ou l’adaptateur RJ-45/DB-9 à ce câble.

Étape 2 :

Avec les périphériques connectés directement par le biais du câble, configurez un émulateur de terminal avec les paramètres appropriés. Les instructions exactes pour configurer un émulateur de terminal dépendent de l’émulateur lui-même. Pour ce cours, vous allez utiliser HyperTerminal car la plupart des versions de Windows en dispose. Ce programme est disponible en accédant à Tous les programmes > Accessoires > Communications. Sélectionnez HyperTerminal.

Ouvrez HyperTerminal, vérifiez le numéro de port série choisi, puis configurez le port avec les paramètres suivants :

- Bits par seconde : 9 600 bits/s

- Bits de données : 8

- Parité : Aucune

- Bits d’arrêt : 1

- Contrôle de flux: Aucun

Étape 3 :

Connectez-vous au routeur avec le logiciel d’émulation de terminal. Si tous les paramètres et les connexions de câble sont effectués correctement, vous pouvez accéder au routeur en appuyant sur la touche Entrée du clavier.

Au cours des travaux pratiques, vous avez la possibilité d’utiliser plusieurs types d’émulateurs de terminal. L’apparence de chacun de ces émulateurs peut différer légèrement, mais leur utilisation est identique.

10.6 Travaux pratiques du chapitre

10.6.1 Travaux pratiques - Création d’une petite topologie

Page 1:

Au cours de ces travaux pratiques, vous allez créer un petit réseau qui implique de connecter des périphériques réseau, de configurer les ordinateurs hôtes pour la connectivité réseau de base et de vérifier cette connectivité.

Cliquez sur l’icône des travaux pratiques pour démarrer l’exercice.

Travaux Pratiques

Page 2:

Dans ces travaux pratiques, vous allez créer un petit réseau en connectant des périphériques réseau et en configurant des ordinateurs hôtes pour établir une connectivité réseau de base. Le sous-réseau A et le sous-réseau B sont les sous-réseaux actuellement nécessaires. Le sous-réseau C et le sous-réseau D sont les sous-réseaux anticipés, qui ne sont pas encore connectés au réseau.

10.6.2 Travaux pratiques - Établissement d’une session en mode console avec HyperTerminal

Page 1:

Les routeurs et les commutateurs Cisco sont configurés à l’aide de l’instance d’IOS (Internetworking Operation System) du périphérique. L’interface de ligne de commande de l’IOS est accessible via un terminal qui peut être émulé sur les ordinateurs Windows.

Ces travaux pratiques présentent deux programmes d’émulation de terminal Windows, HyperTerminal et TeraTerm. Ces programmes peuvent être utilisés pour connecter le port série (COM) d’un ordinateur au port de console du périphérique Cisco qui exécute IOS.

Cliquez sur l’icône des travaux pratiques pour démarrer l’exercice.

Page 2:

À la fin de cet exercice, vous serez en mesure de connecter un routeur et un ordinateur à l’aide d’un câble de console. Vous allez également configurer HyperTerminal de manière à établir une session en mode console avec un routeur et un commutateur IOS Cisco.

10.6.3 Travaux pratiques - Établissement d’une session en mode console avec Minicom

Page 1:

Ces travaux pratiques présentent le programme d’émulation de terminal Linux, Minicom, qui peut être utilisé pour connecter le port série d’un ordinateur au port de console du périphérique Cisco qui exécute IOS.

Cliquez sur l’icône des travaux pratiques pour démarrer l’exercice.

Afficher le multimédia visuel

10.7 Résumé du chapitre

10.7.1 Résumé et révision

Page 1:

Ce chapitre traite des processus de planification et de conception qui contribuent à l’installation d’un réseau opérationnel.

Les différents types de supports de réseau local et de réseau étendu, et les câbles et les connecteurs qui y sont associés, ont été présentés afin que les décisions les plus appropriées en matière d’interconnexion puissent être prises.

La détermination du nombre d’hôtes et de sous-réseaux (actuels et à venir) requis dans un réseau permet de garantir que les communications de données sont effectuées avec le meilleur rapport coût/performances possible.

De même, un schéma d’adressage planifié et implémenté de manière cohérente est un facteur important pour s’assurer du bon fonctionnement des réseaux tout en prévoyant une marge pour leur évolution. Ces schémas d’adressage facilitent et simplifient également la configuration et le dépannage.

L’accès du terminal aux routeurs et aux commutateurs est un moyen de configurer des adresses et des fonctions réseau sur ces périphériques.

- Longueur de câble-Le câble doit il traverser une pièce ou passer d’un bâtiment à un autre ?

- Coût-Le budget permet-il d’utiliser un type de support plus couteux ?

- Bande passante-La technologie utilisée avec le support fournit-elle une bande passante adéquate ?

- Facilite d’installation- L’équipe d’implantation est –elle en mesure d’installer le câble ou est-il nécessaire de faire appel à un tiers ?

- Sensibilité aux perturbations électromagnétiques/électriques- L’environnement dans lequel vous installez le câble va-t-il interféré dans le signal ?

- Commutateur à routeur

- Ordinateur à commutateur

- Ordinateur à ordinateur (le cas échéant)

- Commutateur à commutateur

- Commutateur à concentrateur (le cas échéant)

- Concentrateur à concentrateur (le cas échéant)

- Routeur à routeur

- Ordinateur à ordinateur

- Ordinateur à routeur

Équipement terminal de circuit de données (ETCD) - Un périphérique qui fait office d’horloge pour un autre périphérique. En général, un périphérique à l’extrémité du fournisseur d’accès de la liaison du réseau étendu.

Équipement terminal de traitement de données (ETTD) - Un périphérique qui reçoit l’horloge d’un autre périphérique et est ajusté en conséquence. En général, ce périphérique se trouve à l’extrémité client ou utilisateur de la liaison du réseau étendu.

Dans un environnement de travaux pratiques, il connecte généralement deux routeurs avec un câble série qui crée une liaison de réseau étendu point à point. Dans ce cas, déterminez le routeur qui doit être celui qui contrôle l’horloge. Les routeurs Cisco sont des périphériques ETTD par défaut, mais ils peuvent être configurés pour servir de périphériques ETCD.

- Coût

- Câbles/Sans fil

- Vitesse

- Ports

- Capacité d’extension

- Facilité de gestion

- Fonctions

- Les périphériques finaux nécessitant des adresses IP sont les suivants :

Ordinateurs utilisateur

Ordinateurs administrateur

Serveurs

Autres périphériques finaux comme les imprimantes, les téléphones IP et les appareils photos IP

- Les périphériques réseau nécessitant des adresses IP sont les suivants :

Interfaces de passerelle de réseau local du routeur

Interfaces (série) de réseau étendu du routeur

- Périphériques réseau nécessitant des adresses IP pour la gestion :

Commutateurs

Points d’accès sans fil

- Gestion du trafic de diffusion

Les diffusions sont contrôlées car un domaine de diffusion important est divisé en plusieurs domaines plus petits. Cela signifie que les hôtes du système ne reçoivent pas tous l’intégralité des diffusions.

- Besoins similaires en matière de réseau

Si différentes groupes d’utilisateurs nécessitent des équipements ou des fonctions de réseau ou informatiques spécifiques, il est facile de gérer ces besoins si les utilisateurs se trouvent tous sur un seul sous-réseau.

- Sécurité

Les fonctions de sécurité du réseau peuvent être implémentées en fonction des adresses réseau. Cela permet de contrôler et de gérer l’accès à différents services de réseau et de transfert de données.

- Evolutivité-Il prend en charge le developpement lorsque des peripheriques supplementaires sont ajoutés au reseau.

- Fiabilité-Il gere les message sur des distances courtes ou longues

- Flexibilité-Il permet d’utiliser des technologies futures

- Dynamisme-Il s’ajuste aux changements du reseau

- Disponibilité-Il permte les communications à tout moment, en tout lieu

Interfaces Ethernet — Ce type d’interface est utilisé pour connecter les périphériques de réseau local, qui incluent les ordinateurs et les commutateurs. Il peut également être utilisé pour connecter des routeurs entre eux.

Interfaces série — Ce type d’interface est utilisé pour connecter les périphériques de réseau étendu à l’unité CSU/DSU. La fréquence d’horloge et l’adressage sont affectés à ce type d’interface.

Interface de console — C’est le type d’interface principal pour obtenir un accès initial et configurer un routeur ou un commutateur Cisco, et le principal moyen de dépannage. Il est important de noter qu’avec un accès physique à l’interface de la console du routeur, une personne non autorisée peut interrompre ou compromettre le trafic réseau. La sécurité physique est extrêmement importante !

Interface auxiliaire (AUX) — Ce type d’interface est utilisé pour la gestion à distance hors bande du routeur. Généralement, un modem est connecté à l’interface auxiliaire (AUX) pour l’accès entrant. Du point de vue de la sécurité, la capacité d’accès à distance à un périphérique réseau nécessite également une gestion vigilante.

Page 3:

Dans cet exercice, vous allez concevoir un schéma de sous-réseau, créer et interconnecter des périphériques réseau dans un réseau modèle pour l’exercice, appliquer votre schéma d’adressage IP au réseau que vous avez créé et tester votre réseau.

Instructions du Projet d’intégration des compétences Packet Tracer (PDF)

Page 4:

Pour en savoir plus

Complément de câblage structuré

Les compétences en matière de câblage structuré sont essentielles pour les professionnels du réseau. Le câblage structuré permet de créer une topologie physique dans laquelle le câblage de télécommunications est organisé en structures de terminaison et d’interconnexion hiérarchiques conformément à des normes. Le mot télécommunications exprime la nécessité de prendre en compte des fils d’alimentation électrique, des fils téléphoniques et du câble coaxial de télévision câblée, outre des supports réseau en cuivre ou en fibre optique.

Le câblage structuré est un problème relevant de la couche 1 du modèle OSI. Sans la connectivité de couche 1, le processus de commutation de couche 2 et de routage de couche 3 qui rend possible le transfert des données sur de grands réseaux ne peut pas avoir lieu. En particulier pour les personnes peu familières avec le réseau, bon nombre de tâches quotidiennes sont liées au câblage structuré.

De nombreuses normes sont utilisées pour définir les règles de câblage structuré. Ces normes varient d’un pays à l’autre. Les trois normes d’importance capitale pour le câblage structuré sont les suivantes : ANSI TIA/EIA-T568-B, ISO/IEC 11801 et IEEE 802.x.

Ce complément donne la possibilité d’effectuer une étude de cas de câblage structuré. Cette opération ne peut être effectuée que sur papier ou faire partie d’un projet pratique d’installation de câblage structuré.

A découvrir aussi

- Cours sur le SQL

- Comparaison modèle TCP et modèle OSI

- Comparaison entre le modèle TCP/IP et le modèle de reférence OSI

Inscrivez-vous au blog

Soyez prévenu par email des prochaines mises à jour

Rejoignez les 41 autres membres